RITSEC CTF 2023 - ret2win

Are you looking for an exploit dev job. Well apply to the Republic of Potatoes. We are looking for the best hackers out there. Download the binary, find the secret door and remember to pass the right password.

nc ret2win.challenges.ctf.ritsec.club 1337

- [208 solves / 83 points]

3월 말 ~ 4월 초에 진행했던 씨텝인데 다른 문제 풀다가 이제 롸업을 적는다..

Analysis

main 함수에서 gets 함수로 인해 bof가 발생한다. 최종적으로 흐름을 돌려야 하는 함수는 아래와 같다.

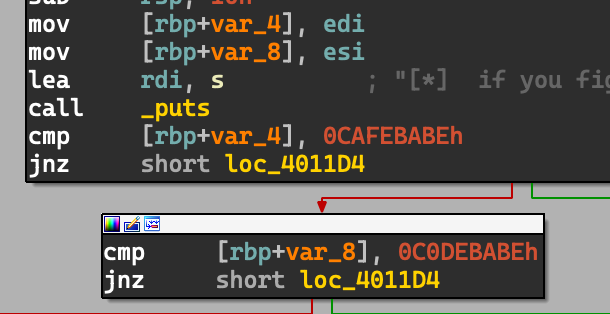

1 | int __fastcall supersecrettoplevelfunction(int a1, int a2) |

인자를 잘 맞춰주기만 하면 된다. rdi에 a1에 해당하는 값을 넣어야 하나, a2에 해당하는 값을 넣어야 하나 가끔 고민될 때가 있는데 이럴땐 어셈을 보면 바로 알 수 있다.

Solve

1 | from pwn import * |